区域拥有不同的安全等级,内网(trust)一般是100(满分),外网(unstrust)一般是0,服务器区(DMZ)一般是50分

防火墙

路由交换终归结底是连通性设备。

网络在远古时期没有防火墙大家都是联通的,any to any。

防御对象:

授权用户

非授权用户

防火墙是一种隔离(非授权用户在区域间)并过滤(对受保护网络有害流量或数据包)的设备。

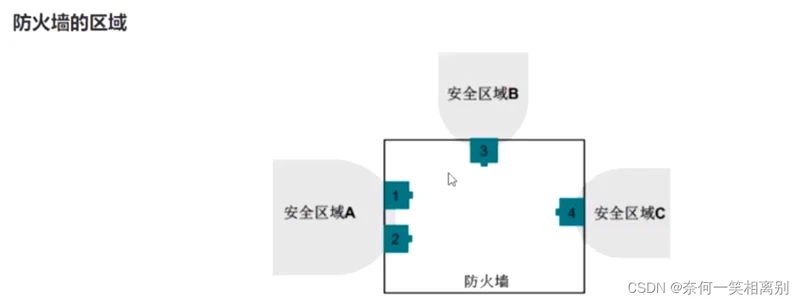

防火墙的区域:

区域的划分,根据安全等级来划分

包过滤防火墙——访问控制列表技术——三层技术

简单,速度慢

检查的颗粒度粗——5元组

代理防火墙——中间人技术——应用层

降低包过滤颗粒度的一种做法,区域之间通讯使用固定设备。

代理技术只能针对特定的应用来实现,应用间不能通用。

技术复杂,速度慢

能防御应用层威胁,内容威胁

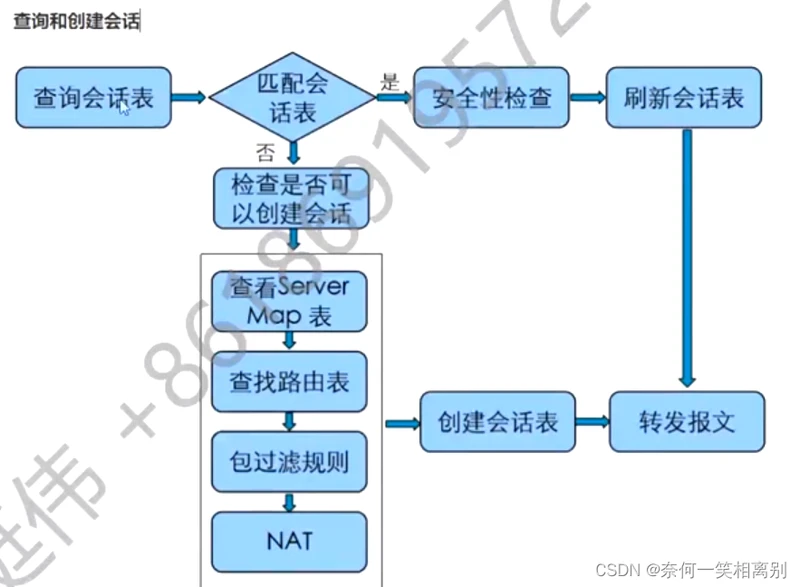

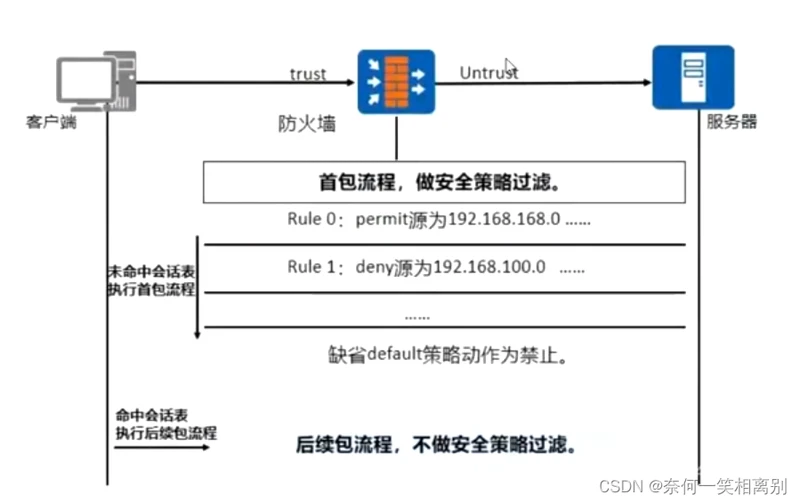

状态防火墙——会话追踪技术——三层,四层

在包过滤(ACL表)的基础上增加一个会话表,数据包需要查看会话表来实现匹配。会话表可以用hash来处理形成定长值,只用CAM芯片处理,打到交换机的处理速度。

会话表:指的是你和目标通信的一些列连续的包

首包机制

细颗粒度

速度快

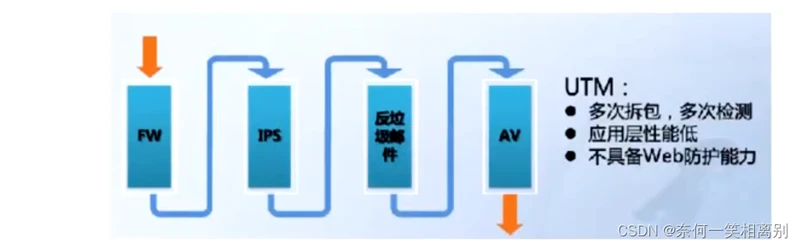

UTM——深度包检查技术——应用层

统一威胁管理

把应用网关和IPS等设备在状态防火墙的基础上进行整合和统一。

把原来分散的设备进行统一管理,有利于节约资金和学习成本

统一有利于各设备之间的协作

设备符合较大并且检查也是逐个功能模块来进行的,貌合神离,速度慢

下一代防火墙

2008年Palo AltoNetworks公司发布了下一代防火墙(NEXT-Generation Firewall),解决了多个功能同时运行时性能下降的问题,同时,下一代防火墙还可以基于用户,应用和内容来进行管控。2009年Gartner(一家IT咨询公司)对下一代防火墙进行了定义,明确下一代防火墙应具备的功能特性。

Gartner把NGFW看做不同信任级别的网络之间的一个线速(wire-speed)实时防护设备,能够对流量执行深度检测,并阻断攻击。Gartner认为NGFW必须具备以下能力:

1.传统防火墙的功能

NGFW是最新环境下传统防火墙的替代产品,必须前向加农传统防火墙的基本功能,包括过滤,协议状态监测,NAT,VPN等

2.IPS与防火墙的深度继承

NGFW要支持IPS功能,且实现与防火墙功能的深度融合,实现1+1>2的效果。Gartner特备强调IPS与防火墙的“集成”而不是仅仅是“联动”

例如,防火墙应根据PS检到的恶意流量自动更新下发安全策路,而不需要管理员的个入。换言之,集成PS的防火墙将更加智能。

Gartner发现,NGFW产品和独立IPS产品的市场正在融合,尤其是在企业边界的部署场景下,NGFW正在吸收独立IPS产品的市场。

3.应用感知与全栈可视化

具备应用感知能力,并能够基于应用实施精细化的安全管控策路和层次化的带宽管理手段,是NGW写引进的最重要的能力。传统的状态检测防火墙工作在二到四层,不会对报文的我荷进行检查。NGW能对七层检测,可以清楚地星现网络中的具体业务,并实行管控。

4.利用防火墙以外的信息,增强管控能力

防火墙能够利用其他T系统提供的用户信息、位置信息、漏洞和网络资源信息等,帮助改进和优化安全策略。例如,通过集成用户认证系统,实现基于用

户的安全第略,以应对移动办公场景下,P地址变化带来的管控难题。

防火墙的接口及模式设置

1,图形化配置

2,接口模式配置

3,接口对

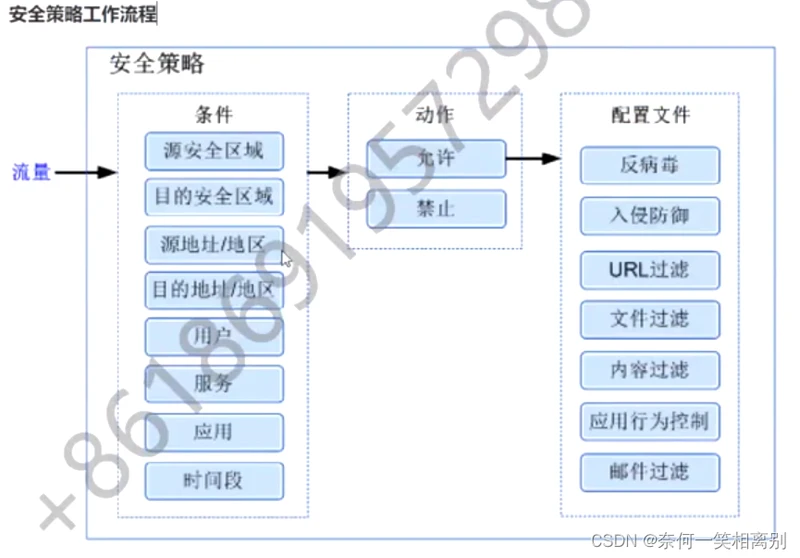

防火墙的策略

定义与原理

防火墙的基本作用是保护特定网络“不信任”的网络的攻击,但是同时还必须允许两个网络之间可以进行合法的通信。

安全策略是控制设备对流量转发以及对流量进行内容安全一体化检测的策略,作用就是对通过防火墙的数据进行检验,符合安全策略的合法数据流才能通过防火墙