网络空间导论期末复习题

原创KXYHeliotrope ©著作权

文章标签 网络安全 文章分类 网络安全 yyds干货盘点

1.金融、能源、电力、通信、交通是经济运行的中枢,也是遭黑客攻击的目标。一旦遭受攻击,就可能导致交通中断、金融紊乱、电力瘫痪。说明网络安全事关(B) A. 政治安全 B. 经济安全 C. 文化安全 D. 国防安全 2.网络安全观:是整体的而不是(割裂)的;是动态的而不是(静态)的;是开放的而不是(封闭)的;是相对的而不是(绝对)的;是共同的而不是(孤立)的。 3.操作系统属于基础,通用技术。 4.网络空间安全战略目标包括:和平、安全、开放、(合作)、有序。 5.下列哪个不是网络空间安全战略原则?C A. 尊重维护网络空间主权 B. 和平利用网络空间 C. 保护关键信息基础设施 D. 统筹网络安全与发展 6.网络安全的CIA三性是什么?**保密性、完整性、可用性 ** 7.资产价值指资产本身所具有的财务价值。错

8.学校网站被篡改属于主动攻击

9. 实施了安全措施后,威胁只可能造成残余风险

10. 风险是由威胁引发的,资产面临的威胁越多,则风险越大

11. 学校网站登录不了属于拒绝服务

12. 勒索病毒wannacry是利用了什么漏洞?MS17-010

13. 勒索病毒wannacry为什么几个小时就得到了控制?特殊域名被注册

14. 降低风险的方法有多种,下面哪个不是?

正确答案: D

A.

减少系统的脆弱性

B.

提高攻击者成本

C.

限制攻击的范围

D.

补偿风险造成的损失

15. 保证收到的信息没有被篡改属于下列哪种安全服务?

正确答案: D 我的答案: D

A.

鉴别

B.

访问控制

C.

数据保密性

D.

数据完整性

16. 使用数学算法将数据转换为不可轻易理解的形式属于下列哪种安全机制?

正确答案: B

A.

数字签名机制

B.

数字加密机制

C.

访问控制机制

D.

数据完整性机制

17. 将明文变换为密文的过程称为加密,把密文变换为明文的过程称为解密。

18. 用古典对称加密算法加密,密钥为2,明文CAR,密文是(ECT)。

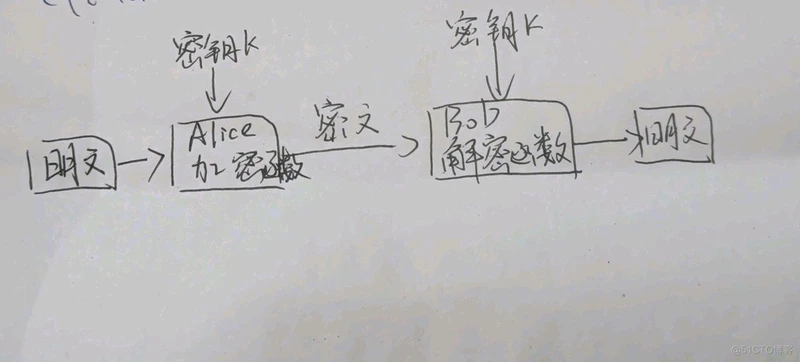

19. 对称密码体制模型图

== ==

20. DES算法密钥长度是多少位?56

21. S-DES密钥产生,K0经过P10置换后得到1111110011

22. IP=(2,6,3,1,4,8,5,7);求IP-1=4,1,3,5,7,2,8,6

23. 在1到8之中,有多少个数与8构成互质关系?4

24. 如果p是质数,则 φ(p)= p-1

25. 哈希函数h(M)=Mmod13,与27具有相同哈希值的是(40)

26. 数字签名过程是发送方用自己的私钥加密,接收方用发送方的公钥解密

27. 下面哪个不是电子签名B

A.

指纹识别

B.

手写签名

C.

手写签名的模式识别

D.

数字签名

28.PKI是公钥基础设施的简称

29.认证机构,简称CA,职责是完成证书的管理。

30.CA使用自己的私钥对RA提交的证书进行签名。

31. 证书注册机构简称为RA

32. 一个典型的PKI组成部分,不包括()

正确答案: C

A.

证书和证书库

B.

密钥和证书的更新系统

C.

恶意程序扫描机构

D.

认证机构CA

33.数字证书是用来在电子商务活动中证实申请者的身份的唯一电子文件。

34.下列不属于PKI数字证书组成部分的是(C)

正确答案: C

A.

证书授权中心的数字签名

B.

用户的公钥

C.

用户的私钥

D.

用户的名称

35. 以下哪项不是访问控制作用

正确答案: A

A.

病毒检测

B.

拒绝非法用户的非授权访问请求

C.

拒绝合法用户越权的服务请求

D.

保证用户在系统安全策略下正常工作

36. 自主访问控制模型说法错误的是

正确答案: C

A.

具有拥有权的主体能够将对该客体的一种或多种访问权自主地授予其他主体

B.

用户可以针对被保护对象制定自己的保护策略

C.

比强制访问控制模型更安全

D.

具有拥有权的主体任何时刻都可以将这些权限收回

37.自主访问控制的实现机制包括

正确答案: A

A.

访问控制表/矩阵

B.

网络存储

C.

磁盘阵列

D.

存储网络

38.主体安全级别低于客体安全级别时允许读操作为向上读

39.BLP模型是为了实现保密性

40.BLP模型规则是**==向下读向上写==**

41.Biba模型规则要求**==向上读,向下写==**

42.Biba模型是为了保证完整性

43.以下哪项不是访问控制模型

正确答案: B

A.

强制访问控制模型

B.

病毒特征码的访问控制模型

C.

基于角色访问控制模型

D.

自主访问控制模型

44. 等级保护中受侵害的客体包括公民、法人和其他组织的合法权益、社会秩序、公共利益、国家安全

45.公民、法人和其他组织的合法权益受到特别严重损害,应定义为第二级

46.于我国的信息系统的安全保护等级,说法不正确的是

正确答案: D 我的答案: D

A.

第一级为自主保护级。由用户来决定如何对资源进行保护,以及采取何种方式进行保护。

B.

第二级为指导保护级。本级的安全保护机制支持用户具有更强的自主保护能力。

C.

第三级为监督保护级。具有第二级系统审计保护级的所有功能,并对访问者及其访问对象实施强制访问控制。

D.

第四级为专控保护级,也是所有等级中的最高级。本级的安全保护机制能够使信息系统实施一种系统化的安全保护。

47.公安机关重点对==第三级、第四级==等级保护对象的安全等级状况进行监督检查

48. 系统定级后,等级保护对象的运营、使用单位按照相关管理规定报送本地区==公安机关部门==进行备案。

49. 发掘网络安全需求,定义系统安全要求,属于网络安全工程的哪个阶段?规划

50.发定制的网络安全组件,采购现货网络安全产品,属于网络安全工程过程哪个阶段?实施

51.安全防护的成本不能超出信息系统的价值,属于信息化工程中的哪个安全建设原则?安全风险和成本相平衡原则

52.网络安全设计应该考虑层次化方法,以增加攻击者突破各层安全防线的难度。属于信息化工程中的哪个安全建设原则?纵深防御原则

53.风险分析的主要内容不包括

正确答案: D

A.

对资产识别

B.

对威胁识别

C.

对脆弱性识别

D.

对风险识别

54.资产赋值不包括哪个赋值?

正确答案: C

A.

保密性

B.

完整性

C.

有效性

D.

可用性

55.安全事件的可能性是由==威胁出现的频率==和==脆弱性被利用的难易程度==决定的。

56.安全事件造成的损失是由资产价值和脆弱性严重程度决定的

57.攻击过程:①确定目标 ②获取控制权 ③权限提升与保持 ④实施攻击 ⑤清除攻击

58.“死亡之Ping”属于什么攻击?==拒绝服务==

59.篡改是对系统的==完整性==进行攻击

60.拒绝服务攻击是对系统的可用性进行攻击。

61.下面哪个属于被动攻击?

我的答案: B

A.

篡改

B.

窃听

C.

伪造

D.

拒绝服务攻击

62.通过无线截获方式得到信息,如接收网络站点的电磁波,通过对电磁信号的分析,恢复原数据信号,从而获得网络信息。属于窃听攻击。

63.根据攻击的位置,攻击主要分为远程攻击、本地攻击、伪远程攻击。

64.高级持续攻击简称APT的主要特征包括潜伏性、持续性、锁定特定目标。

65.攻击者通过伪造以假乱真的网站和发送诱惑受害者按攻击者意图执行某些操作的电子邮件等方法,使得受害者“自愿”交出重要信息(例如银行账户和密码)的手段,称为==网络钓鱼==

66.基于非计算机的欺骗技术叫做==社会工程==

67.下面哪个不是有害程序事件?

正确答案: B 我的答案: B

A.

计算机病毒事件

B.

网络钓鱼事件

C.

特洛伊木马事件

D.

蠕虫事件

68.下面哪个不是网络攻击事件

正确答案: D 我的答案: D

A.

漏洞攻击事件

B.

后门攻击事件

C.

网络扫描窃听事件

D.

网页内嵌恶意代码事件

69.下面()属于信息破坏事件

正确答案: ACD 我的答案: ACD

A.

信息篡改事件

B.

网络扫描窃听事件

C.

信息泄露事件

D.

信息假冒事件

70. 下面()属于信息内容安全事件?

正确答案: AC 我的答案: AC

A.

舆论炒作网络安全事件

B.

信息丢失事件

C.

组织串联、煽动集会**的网络安全事件

D.

信息窃取事件

==

20. DES算法密钥长度是多少位?56

21. S-DES密钥产生,K0经过P10置换后得到1111110011

22. IP=(2,6,3,1,4,8,5,7);求IP-1=4,1,3,5,7,2,8,6

23. 在1到8之中,有多少个数与8构成互质关系?4

24. 如果p是质数,则 φ(p)= p-1

25. 哈希函数h(M)=Mmod13,与27具有相同哈希值的是(40)

26. 数字签名过程是发送方用自己的私钥加密,接收方用发送方的公钥解密

27. 下面哪个不是电子签名B

A.

指纹识别

B.

手写签名

C.

手写签名的模式识别

D.

数字签名

28.PKI是公钥基础设施的简称

29.认证机构,简称CA,职责是完成证书的管理。

30.CA使用自己的私钥对RA提交的证书进行签名。

31. 证书注册机构简称为RA

32. 一个典型的PKI组成部分,不包括()

正确答案: C

A.

证书和证书库

B.

密钥和证书的更新系统

C.

恶意程序扫描机构

D.

认证机构CA

33.数字证书是用来在电子商务活动中证实申请者的身份的唯一电子文件。

34.下列不属于PKI数字证书组成部分的是(C)

正确答案: C

A.

证书授权中心的数字签名

B.

用户的公钥

C.

用户的私钥

D.

用户的名称

35. 以下哪项不是访问控制作用

正确答案: A

A.

病毒检测

B.

拒绝非法用户的非授权访问请求

C.

拒绝合法用户越权的服务请求

D.

保证用户在系统安全策略下正常工作

36. 自主访问控制模型说法错误的是

正确答案: C

A.

具有拥有权的主体能够将对该客体的一种或多种访问权自主地授予其他主体

B.

用户可以针对被保护对象制定自己的保护策略

C.

比强制访问控制模型更安全

D.

具有拥有权的主体任何时刻都可以将这些权限收回

37.自主访问控制的实现机制包括

正确答案: A

A.

访问控制表/矩阵

B.

网络存储

C.

磁盘阵列

D.

存储网络

38.主体安全级别低于客体安全级别时允许读操作为向上读

39.BLP模型是为了实现保密性

40.BLP模型规则是**==向下读向上写==**

41.Biba模型规则要求**==向上读,向下写==**

42.Biba模型是为了保证完整性

43.以下哪项不是访问控制模型

正确答案: B

A.

强制访问控制模型

B.

病毒特征码的访问控制模型

C.

基于角色访问控制模型

D.

自主访问控制模型

44. 等级保护中受侵害的客体包括公民、法人和其他组织的合法权益、社会秩序、公共利益、国家安全

45.公民、法人和其他组织的合法权益受到特别严重损害,应定义为第二级

46.于我国的信息系统的安全保护等级,说法不正确的是

正确答案: D 我的答案: D

A.

第一级为自主保护级。由用户来决定如何对资源进行保护,以及采取何种方式进行保护。

B.

第二级为指导保护级。本级的安全保护机制支持用户具有更强的自主保护能力。

C.

第三级为监督保护级。具有第二级系统审计保护级的所有功能,并对访问者及其访问对象实施强制访问控制。

D.

第四级为专控保护级,也是所有等级中的最高级。本级的安全保护机制能够使信息系统实施一种系统化的安全保护。

47.公安机关重点对==第三级、第四级==等级保护对象的安全等级状况进行监督检查

48. 系统定级后,等级保护对象的运营、使用单位按照相关管理规定报送本地区==公安机关部门==进行备案。

49. 发掘网络安全需求,定义系统安全要求,属于网络安全工程的哪个阶段?规划

50.发定制的网络安全组件,采购现货网络安全产品,属于网络安全工程过程哪个阶段?实施

51.安全防护的成本不能超出信息系统的价值,属于信息化工程中的哪个安全建设原则?安全风险和成本相平衡原则

52.网络安全设计应该考虑层次化方法,以增加攻击者突破各层安全防线的难度。属于信息化工程中的哪个安全建设原则?纵深防御原则

53.风险分析的主要内容不包括

正确答案: D

A.

对资产识别

B.

对威胁识别

C.

对脆弱性识别

D.

对风险识别

54.资产赋值不包括哪个赋值?

正确答案: C

A.

保密性

B.

完整性

C.

有效性

D.

可用性

55.安全事件的可能性是由==威胁出现的频率==和==脆弱性被利用的难易程度==决定的。

56.安全事件造成的损失是由资产价值和脆弱性严重程度决定的

57.攻击过程:①确定目标 ②获取控制权 ③权限提升与保持 ④实施攻击 ⑤清除攻击

58.“死亡之Ping”属于什么攻击?==拒绝服务==

59.篡改是对系统的==完整性==进行攻击

60.拒绝服务攻击是对系统的可用性进行攻击。

61.下面哪个属于被动攻击?

我的答案: B

A.

篡改

B.

窃听

C.

伪造

D.

拒绝服务攻击

62.通过无线截获方式得到信息,如接收网络站点的电磁波,通过对电磁信号的分析,恢复原数据信号,从而获得网络信息。属于窃听攻击。

63.根据攻击的位置,攻击主要分为远程攻击、本地攻击、伪远程攻击。

64.高级持续攻击简称APT的主要特征包括潜伏性、持续性、锁定特定目标。

65.攻击者通过伪造以假乱真的网站和发送诱惑受害者按攻击者意图执行某些操作的电子邮件等方法,使得受害者“自愿”交出重要信息(例如银行账户和密码)的手段,称为==网络钓鱼==

66.基于非计算机的欺骗技术叫做==社会工程==

67.下面哪个不是有害程序事件?

正确答案: B 我的答案: B

A.

计算机病毒事件

B.

网络钓鱼事件

C.

特洛伊木马事件

D.

蠕虫事件

68.下面哪个不是网络攻击事件

正确答案: D 我的答案: D

A.

漏洞攻击事件

B.

后门攻击事件

C.

网络扫描窃听事件

D.

网页内嵌恶意代码事件

69.下面()属于信息破坏事件

正确答案: ACD 我的答案: ACD

A.

信息篡改事件

B.

网络扫描窃听事件

C.

信息泄露事件

D.

信息假冒事件

70. 下面()属于信息内容安全事件?

正确答案: AC 我的答案: AC

A.

舆论炒作网络安全事件

B.

信息丢失事件

C.

组织串联、煽动集会**的网络安全事件

D.

信息窃取事件

上一篇:【C语言】链表1

下一篇:那些我们从牛客上学到的python干货